Mucho se está hablando de este nuevo estándar de seguridad a nivel de redes informáticas. Zero Trust es un enfoque moderno a los problemas de ciberseguridad en las empresas. Hasta el momento los encargados de seguridad informática basaban sus estrategias en la configuración de sistemas de protección de perímetro que podemos definir, a grandes rasgos, como la línea que separa la red interna o intranet con la red pública o Internet. Estas estrategias contemplan métodos para proteger los sistemas y dispositivos suponiendo de los ataques siempre proceden del exterior, por fuera de nuestro perímetro. Se asume que el usuario es de confianza y los sistemas externos no.

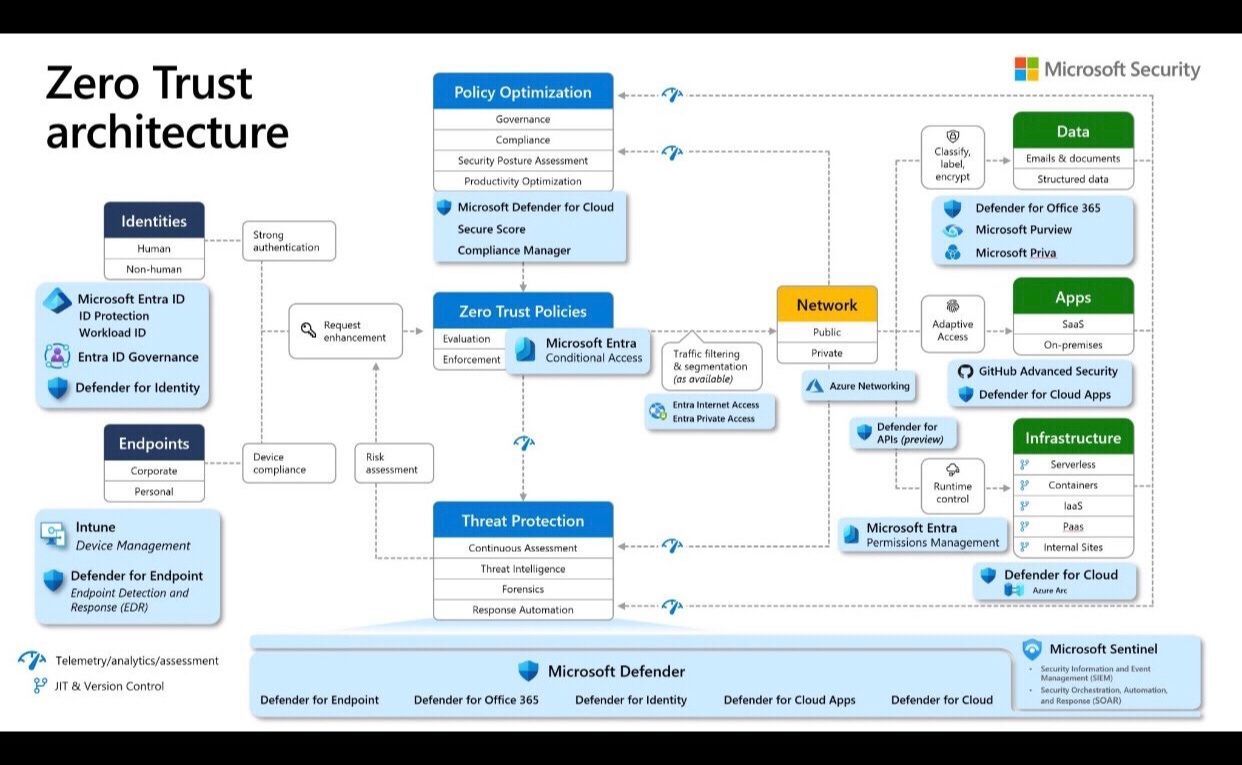

El enfoque de Zero Trust va más alla. Su fundamento: DENEGAR accesos a datos y aplicaciones de forma predeterminada, SOLO pudiendo acceder a los recursos quienes verdaderamente tienen permisos y con constante MONITORIZACION. Aplica tres principios básicos: las entidades NO son de confianza de forma predeterminada, se promueve el acceso MENOS privilegiado y se implementa un MONITOREO de seguridad integral y constante. Todos los usuarios, dispositivos, aplicaciones y sistemas ya están comprometidos, tanto dentro como fuera de la red. Requiere que todo se valide antes de que se conceda acceso.

Se requieren políticas de autorización: todos dentro y fuera de la red de la organización deben ser autenticados, autorizados y validados. Se monitorea en forma continua y evalúa usuarios y recursos en busca de riesgos de seguridad. Se supone que NADA conectado a nuestra red es seguro.

A nivel de usuario significa implementar una política dinámica de autenticación y autorización para evaluar el riesgo antes que se conceda el acceso. Para recursos significa monitorear el uso, políticas de seguridad, actualizaciones y parches, ajustar configuraciones, etc.

Zero Trust es una herramienta?? NO, es un modelo. La idea principal es que cada recurso disponga de su propio micro perímetro siempre protegido donde la clave radica en la segmentación. Quien lleva a cabo esta protección es la misma infraestructura inspeccionando tráfico, limitando, controlando y verificando.

¿Como implementar Zero Trust en una nuestra empresa? Algunas herramientas: Microsoft Entra ID, Microsoft Intune, OneLogin, CloudFlare Access, Cisco Umbrella, DNSFilter.

En el sitio de CloudFlare podemos descargar un roadmap de implementación y análisis de herramientas en este enlace.

¿Es Zero Trust de fácil implementacion? La realidad es que depende. Conlleva dedicación, estudio, conocimiento y por sobre todo tiempo. Las tecnologías arraigadas son difíciles de modernizar. Sin embargo, cuando los profesionales de TI comprenden los beneficios de Zero Trust, también comienzan a impulsarla.

Para mas información, nos duden en contactarnos o visiten nuestro sitio web aquí.

ISL INFORMATICA, Soluciones IT. Somos su socio tecnológico de confianza.